Схемы существуют разные. Однако, многие из них направлены на извлечение паролей и кодов доступа с вашего компьютера. Для этого создаются многочисленные трояны и черви, заражающие компьютер и считывающие разнообразную информацию.

Итак, рассмотрим различные варианты и примеры поведения зловредов и как с этим бороться. В этом нам помогут эксперты из антивирусных компаний.

«Злачные места»

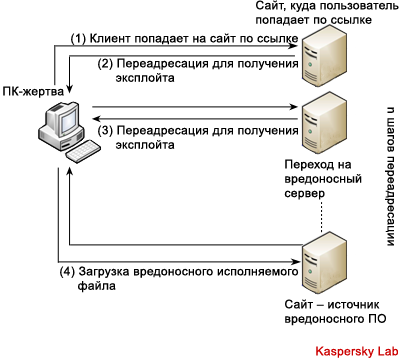

Аналитики «Лаборатории Касперского» отмечают, что обычно атака в вебе состоит из двух этапов: переход пользователя на вредоносный ресурс и загрузка на его компьютер вредоносного исполняемого файла. Для этого у злоумышленника есть два варианта: вынудить пользователя сделать это самостоятельно или произвести скрытую drive-by-загрузку.

В первом случае киберпреступники используют спам, кричащие баннеры и «черную» поисковую оптимизацию. В ходе же drive-by атак заражение компьютера происходит незаметно для пользователя и не требует его участия. Подавляющая часть таких атак происходит с помощью зараженных легитимных ресурсов. В drive-by атаках, как правило, не стоит вопрос привлечения пользователя на вредоносную страницу — он приходит на нее сам в процессе серфинга. К примеру, это может быть новостной сайт или интернет-магазин.

Схема атаки в интернете с использованием загрузки исполняемого вредоносного файла

Один из наиболее распространенных сегодня методов drive-by атак — применение набора эксплойтов, эксплуатирующих уязвимости в легитимном ПО на стороне пользователя. Наборы эксплойтов являются вершиной эволюции drive-by загрузок, они оперативно модифицируются и обновляются, позволяя злоумышленникам использовать новые уязвимости.

Задействованные в интернет-атаки стороны — начиная от владельцев веб-ресурсов, на которых размещаются баннеры, и заканчивая участниками партнерских программ — зарабатывают на невинных пользователях, используя их деньги, личную информацию, вычислительные мощность компьютеров и т.д.

Общая схема drive-by атаки

Иногда одного посещения вредоносного сайта достаточно, чтобы после этого обнаружить на своем компьютере неизвестно как туда попавшую вредоносную программу. Такое становится возможным потому, что иногда уязвимости браузера допускают произвольное исполнение кода — даже при отключенных JavaScript и Flash. Как только на эти сайты заходит кто-то с уязвимым браузером, заражение неизбежно, если не установлена защитная программа. Однако для начала злоумышленнику надо заманить пользователя на эту страницу.

Другой путь, недавно освоенный хакерами, — засыпать Twitter и сайты блоггеров спамом и комментариями, содержащими ссылки на вредоносные ресурсы. В Twitter злоумышленники выбирают наиболее популярные темы дня и добавляют ссылки на вредоносные сайты в свои комментарии.

Сервисы подобные Twitter, где длина сообщений ограничена, часто используют сокращение URL. Большинство из этих сервисов не имеют функции предварительного просмотра URL, на который они, в конечном счёте, указывают, поэтому хакеры могут легко замаскировать полудоверенное имя под сокращение URL.

Еще широко распространяются трояны, ворующие пароли и логины популярных онлайновых игр. Так, летом от Trojan-GameThief.Win32.Magania.dbtv пострадали пользователи CabalOnline, Metin2, Mu Online и игр производства компании Nexon.net.

Руткиты

Однако, вирусы и трояны, как правило, поодиночке не ходят. Наиболее опасны руткиты, которые очень сложно обнаружить. Руткиты (rootkits) - скрытные утилиты-невидимки, используемые хакерами для сокрытия своей вредоносной активности: установки шпионского ПО, кражи личных данных, получение доступа к удаленному управлению ПК и т.д.

Руткиты модифицируют операционную систему и могут даже заменять ее основные функции. Это значит, что они не только маскируют свое собственное присутствие в системе, но также и другие действия, которые предпринимает недоброжелатель на зараженном компьютере. Более того, руткит может мимикрировать присутствие других вредоносных программ на компьютере, просто изменяя файловые данные, ключи реестра или активные процессы, выдавая активность вредоносного кода за активность вполне легальных приложений и служб.

Объединяясь с опасными троянами и вирусами, процессы руткитов представляют реальную угрозу целостности и конфиденциальности информации. В таком сочетании они могут организовывать атаки на другие компьютеры, заражая сети в геометрической прогрессии.

Недавно на поверхность всплыл новый руткит TDSS, являющийся на сегодня самым мощным и сложным представителем данного класса вредоносных программ. Этот зловред может скрывать присутствие в системе любых других вредоносных программ и предоставлять им расширенные возможности в зараженной системе.

Распространяется TDSS через партнерскую программу с привлечением любых возможных средств доставки вредоносного кода на компьютеры пользователей и атакует компьютеры по всему миру. Общее количество зараженных руткитом машин оценивается в 3 миллиона. Деньги пособники авторов TDSS получают в зависимости от числа заражений и локализации инфицированных машин. Дороже всего киберпреступники оценивают зараженные компьютеры на территории США, так что не удивительно, что около половины зомби-компьютеров под управлением TDSS находится в этой стране.

Сегодня на черном рынке можно найти ботнеты под управлением TDSS - как правило, это зомби-сети, состоящие примерно из 20 тыс. зараженных компьютеров. Административные панели ботнетов расположены в Китае, Люксембурге, Гонконге, Голландии и России. Руткит обладает широкими возможностями, и его использование зависит только от пожеланий авторов и задач арендаторов или покупателей ботнета, построенного на этой вредоносной программе.

В начале лета 2010 года TDSS, инфицировавший компьютеры в исследуемых ботнетах, распространяли около 2000 партнеров. Для заражения злоумышленники использовали фальшивые кодеки, которые требовалось установить якобы для просмотра видео на неком сайте, генераторы ключей для популярных программ, вместе с которыми загружался руткит, различные наборы эксплойтов и т.д.

Эксплойты

Необходимо вспомнить и об эксплойтах – специальных программах, атакующих компьютеры через уязвимости легального программного обеспечения.

Цель применения эксплойтов такая же — получение конфиденциальной информации пользователей, но при этом способы распространения вредоносного кода, используемые техники, затрудняющие анализ и детектирование, варьируются.

На сегодняшний день на черном интернет-рынке продается множество наборов эксплойтов, которые отличаются ценой, количеством включенных эксплойтов, удобством административного интерфейса, а также качеством предоставляемого сервиса по обслуживанию. Помимо готовых наборов эксплойтов, которые имеются в продаже, есть такие, которые создаются на заказ и используются отдельными киберпреступными группировками.

«Среди сделанных на заказ наиболее распространенными являются наборы эксплойтов, используемые в атаках популярных скриптовых загрузчиков Gumblar и Pegel», - сообщает Евгений Асеев из «Лаборатории Касперского».

Особенность последней версии Gumblar — это автоматизированный процесс заражения веб-сайтов и компьютеров пользователей, при котором все инструменты атаки — и эксплойты, и исполняемый файл — располагаются на взломанных легитимных ресурсах. При посещении одного зараженного веб-сайта пользователь перенаправляется на другой зараженный веб-сайт, с которого и происходит заражение.

В атаке Gumblar эксплуатируются уже известные уязвимости в Internet Explorer, Adobe Acrobat/Reader, Adobe Flash Player и Java.

Pegel также располагается на зараженных легитимных страницах, но заражение компьютеров пользователей происходит уже с серверов, которые контролируются злоумышленниками. Благодаря этому им проще менять как целевой исполняемый файл, так и используемый набор эксплойтов. Например, злоумышленники встроили в свой набор эксплойт к уязвимости CVE-2010-0886 в Java Deployment Toolkit практически сразу после того, как его исходный код стал общедоступен.

Эпилог

Для борьбы с вирусами и зловредами, конечно же, в первую очередь должно быть установлено антивирусное ПО. Но нельзя также пренебрегать простыми правилами безопасности. Это использование различных паролей и хранение их не на компьютере, а в другом безопасном месте,например, флешке или переносном диске, которые должны быть в основном отключены от компьютера. Можно делать это и в памяти мобильного телефона, однако они имеют свойство теряться или глючить. А еще их часто воруют. Не стоит пренебрегать и таким архаичным способом хранения информации, как обычный блокнот.

Нужно постоянно обновлять установленное ПО, особенно то, которое работает в связке с интернет-браузером. Но главное, надо быть максимально бдительным по отношению к внешней информации. И, как однажды на презентации антивируса от Microsoft сказал ИТ-эксперт Владимир Безмалый: «Ну не ходите вы по порносайтам!»

Главная

Главная

Регистрация

Регистрация  Вход

Вход