Об этом говорится Ежегодном отчете Cisco по информационной безопасности за 2010 год. В отчете утверждается также, что в 2010 году впервые в истории Интернета сократился объем сетевого спама. Тем не менее киберпреступники продолжают активно вкладывать средства в мошеннические способы добычи денег, а пользователи становятся жертвами многочисленных способов злоупотребления доверием.

В последние десять лет хакеры нацеливались, в первую очередь, на операционные системы для ПК. В ответ на это поставщики ПК-платформ и приложений усилили защиту своих продуктов и стали гораздо активнее искать и закрывать уязвимости с помощью коррекционных модулей (патчей). В результате хакерам стало все труднее взламывать платформы (в частности, платформу Windows), которые раньше позволяли им легко зарабатывать на хлеб и на масло. Поэтому злоумышленники ищут новые области для применения своих вредоносных "талантов". Тут очень кстати подоспели мобильные устройства и приложения, которые стали активно распространяться на рынке. В результате сегодня наибольшую угрозу для пользователей таят мобильные приложения, созданные сторонними разработчиками.

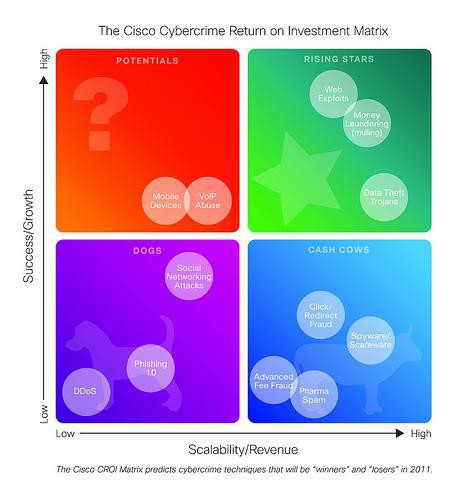

Матрица Cisco показывает типы киберпреступлений, которыми злоумышленники по мнению экспертовкомпании, в 2011 году будут заниматься в первую очередь

Если в целом в 2010 году впервые в истории Интернета общий объем спама в сетях сократился, то он продолжал увеличиваться в развитых странах, где распространяются широкополосные соединения (речь, в частности, идет о Франции, Германии и Великобритании). Так, в Великобритании объем спама в минувшем году вырос почти на 99 процентов. Зато в Бразилии, Китае и Турции, которые еще недавно числились лидерами по этой части, объем спама в 2010 году заметно упал. Например, в Турции объем спама за год сократился на 87 процентов. Это произошло во многом благодаря успешной борьбе с наиболее опасными ботнетами вроде Waledac и Pushdo/Cutwail, которую провел исследователь из Рурского университета Торстен Хольц (Thorsten Holz), а также благодаря тому, что интернет-провайдеры стали ограничивать распространение вредоносных сообщений, передаваемых по электронной почте через широкополосные сети. К тому же государственные органы начали серьезнее относиться к проблеме спама и наказывать наиболее отъявленных злоумышленников.

Отмывание денег (MoneyMuling). По мере расширения преступной экономики киберпреступники стали получать все более широкий доступ к финансовым ресурсам. В результате стал расти спрос на услуги подставных лиц (на жаргоне киберпреступников - money mules), открывающих в банках счета и использующих их для прокачки, обналичивания и отмывания преступно добытых денежных средств. Эти операции становятся все более изощренными и принимают международный размах. По мнению экспертов в области информационной безопасности, в 2011 году именно это станет объектом главных усилий киберпреступников.

Злоупотребление доверием. Большинство киберпреступников полагается не только на технологию, но и на человеческую беспечность и доверчивость. В отчете перечислены семь человеческих слабостей, эксплуатируемых преступниками, которые используют психологические методы воздействия на людей через электронную почту, социальные сети и телефонную связь. Речь идет о сексуальности, алчности, тщеславии, чрезмерной доверчивости, лени, сострадании и поспешности в принимаемых решениях.

Индекс Cisco Global ARMS Race. Индекс был разработан для учета общего количества взломанных вычислительных ресурсов в мировом масштабе и со временем стал использоваться для более точной оценки эффективности хакерских инициатив, направленных против корпоративных и индивидуальных пользователей. По 10-балльной шкале, объем взломанных ресурсов в мировом масштабе по состоянию на конец 2010 года (по сравнению с данными за декабрь 2009 года) сократился на полбалла и составил 7,2.

Матрица прибыльности киберпреступлений (Cisco CROIMatrix). Матрица Cisco CROI, впервые упомянутая в Ежегодном отчете Cisco по информационной безопасности за 2009 год, анализирует типы киберпреступлений, на которые, по мнению экспертов по информационной безопасности, в первую очередь направят свои ресурсы в 2011 году хакеры, занимающиеся этим ради прибыли.

На основе данных, полученных в 2010 году, матрица прогнозирует на 2011 год рост популярности таких предназначенных для кражи информации троянов, как Zeus, простых средств для использования уязвимостей Интернета и средств для отмывания денег, используемых так называемыми money mules. Не следует спускать глаз и с вредоносных программ для мобильных систем, тем более что хакеры уже разработали Zeus для мобильных платформ под названием SymbOS/Zitmo.Altr ("Zitmo" – сокращенное от "Zeus in the Mobile", т.е. Zeus в мобильном устройстве).

С другой стороны, в течение 2011 года преступники вряд ли станут вкладывать большие ресурсы в атаки, направленные против социальных сетей, хотя в прошлогоднем отчете эти атаки попали в раздел потенциальных угроз. Это, впрочем, не означает снижения угроз для социальных сетей: просто такие сети стали сравнительно небольшим компонентом гораздо более зловещих планов вроде запуска во Всемирную паутину трояна Zeus.

Комментируя результаты, ведущий исследователь Патрик Питерсон (Patrick Peterson) вспомнил анекдот о двух туристах, пытавшихся убежать от медведя: "Киберпреступники - это медведи, питающиеся самыми медленными "бегунами". В последние десять лет таковым была операционная система Windows. Когда же защищенность операционной системы и приложений Windows заметно повысилась, медведь стал искать более слабую жертву. Если раньше медведь-киберпреступник не обращал внимания на мобильные и новые операционные системы, то теперь они кажутся ему весьма аппетитными. Хакеры ищут уязвимости в быстро распространяемых на рынке мобильных устройствах и разрабатывают атаки, нацеленные, в первую очередь, на мобильных пользователей".

Главная

Главная

Регистрация

Регистрация  Вход

Вход